Category: Rants 'n Raves

The ‘green’ PUE monster…

<sorry Dutchies.. this one is in English… sort of..>

My fellow Datacenter Pulse (DCP) colleague Mark Thiele wrote a good article on the use of PUE in the datacenter industry. He basically argues that you should look at the TCO of the datacenter and have a holistic view (like we promote with the DCP stack)

He opens with the ‘my PUE is better than yours remark’ we see going around in the industry. This is mentioned before by the Green Grid; the misuse of PUE. (I have written several articles about this issue on my Dutch datacenter blog)

Well guess what… we kinda created this monster ourselves;

Commodity

Datacenter are going commodity. Differentiation is in efficiency; looking at all the signs in the datacenter industry: the datacenter is becoming a commodity. The general idea is that any successful product will end up a commodity. See Simon Wardley’s excellent presentations on this subject.

Example signs are:

- Factory production of datacenter units. (See Mark’s “The Manufactured Assembly Line Data Center” and “Your Next Data Center – Can You Say: Cookie Cutter”.

- Facebook ‘opensourcing’ their datacenter design. eBay’s Open RFP is kinda in the same area.

(got lots more, but for an other blog and beyond the point now…)

Most of this leads to technology being available to everyone. You still need a big budget to start building a datacenter but cost is coming down thanks to advances in IT technology (like: do we still need to build TIER4?) and facility technology. Great example is the option to build modular and from an assembly line. This reduces datacenter production cost and you can spread CAPEX across time.

For any commodity product the competitive advantage diminishes, prices go down and if you’re in the market of selling the stuff: your differentiation is on price and efficiency.

So we push towards efficiency and lowering our operational cost, to be cheaper that the competition. It doesn’t matter what type of datacenter owner you are (enterprise, cloud, co-lo, whole sale..) the competitive advantage is in the operational cost. Everyone already has a SAS70, ISO27001, ISO9001, PCI, etc.. certificate. Everyone can get and build the technology and at some point it doesn’t pay off to worry about the small engineering details anymore; the cost are too high to get enough competitive advantage in return.

Marketing & Sales

If you’re in the datacenter co-lo or whole-sales business then your marketing and sales guys are trying to look for the (next) USP.

With the datacenter efficiency on the rise, it’s nice to have a single figure to tell your customer you are more efficient that the competition (and able to offer lower prices with it..).

PUE presented a great opportunity to get a nice USP for our sales guys. And I can’t blame them: it’s hard to sell a (going) commodity product and it’s something our customers are asking for.

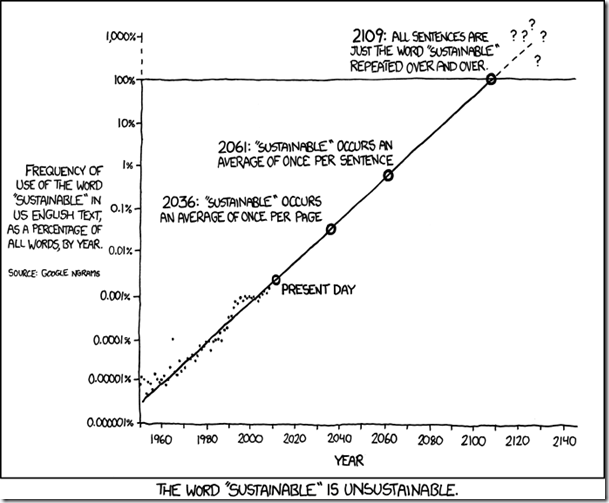

Sustainable & marketing

The whole ‘green wash/hype’ (before the economic crisis) added to the misuse of PUE from a sales and marketing perspective. Everyone was, and still is, building the next greenest datacenter on this planet. It would be nice to have a single figure to promote this ‘green stuff’ and tell the world about this new engineering marvel… and PUE is happily adopted for this.

On the enterprise/cloud datacenter owners side it’s not very different.. it’s just another angle. Especially the larger datacenter (cloud) owners are pushed from a marketing perspective thanks to organizations like Greenpeace. They demand full disclosure of datacenter energy use and sustainability on behalf of the world’s population.

PUE is a nice tool to get some of the pressure off and tell the world you have the greenest datacenter operation, like Facebook, Google, Microsoft and others are now doing. The problem with those numbers is they don’t say anything without the full context. And like Mark says in his article; it doesn’t say anything about the full datacenter stack.

Sustainable & Government

The really interesting thing I have been dealing with recently is government and PUE.

Many state and local government organizations are looking at datacenters from an energy use perspective. This focus is thanks to reports from research and governmental institutes (for example EPA) and organizations like Greenpeace.

Government can either use the ‘carrot (subsidies) or stick (penalties)’ approach but it always requires some kind of regulation and some form of measurement. They happily adapted PUE for this.

The main problem with this is that PUE is not ready to be audited. Sure general guidelines for PUE calculation are available, but it still doesn’t have all the full details and leaves opportunity to ‘game the system’. It also doesn’t address the full holistic datacenter approach and the fact that you cannot use PUE to compare different datacenters.

Datacenter customer

Some of the governmental organizations are also using PUE for their co-lo tenders. And they are not the only ones. More and more RFP’s on the datacenter market state a specific PUE number or target with additional credits for the lowest number.

I can’t blame the datacenter customer; the datacenter is a pretty complex facility box if you’re not educated in that industry. It would be nice to just throw some numbers at it like TIER1-4 and PUE1-2 and select the best solution provider on the market…

I can’t blame the datacenter owner for the answer with ‘the best possible number he can think of’… they just want the business…

Datacenter vendor

As usual I’m part of the problem also. When I go shopping for the next big thing in datacenter technology, PUE is always part of the conversation.

Datacenter equipment vendors (especially cooling and power) are happy to throw some numbers my way to convince me that their solution is the most efficient.

The PUE numbers are on the equipment spec sheets, on the vendor website and in the sales meeting… but at the end I always have to conclude that our little number dance really doesn’t tell me anything. Just like Mark mentions: I go back to TCO.

Our own monster

So… we created this monster as a datacenter industry. Owners and consumers. Government and industry groups. I can also assure you that this will continue and will also happen to some of the great other Green Grid initiatives like CUE, WUE and the Maturity Model. It’s just a way of trying to put a number on what can be a very complex stack of functions called ‘the datacenter’.

Only way to diminish the monster is to educate our industry colleagues and our customers. And stop throwing the numbers around…

For the record1: the use of PUE

Don’t get me wrong, I love PUE and have used it successfully many times to benchmark my own data centers and prove to senior management that we progressed in efficiency. It’s also the way the EU Datacenter Code of Conduct works: show progress every year by calculating the PUE for the same datacenter with the same calculation method. This way you will have apples – apples situation.

Its just that I don’t like the way PUE is used in the above examples…

For the record2: On datacenter and green

Full disclosure: Datacenters are not green and will never be green. They consume large amounts of energy and will consume more energy in the future. All thanks to Jevons Paradox and the fact that we start to consume more CPU/Storage if prices go down…. And yes, someone has to build datacenters for all the CPU’s and disk’s…

See GreenMonk – Simon Wardley on ‘Cloud & Green’

I do think that:

1. We should aim to build the most efficient datacenters on the planet. It should not only focus on energy consumption but on all resources used for build and operation.

2. We cannot keep up with the rising demand from an energy-grid perspective. We should start looking for alternative ways for datacenter builds and deployment.

Een virus in je noodstroom generator…

Artikel door Jeroen Aijtink, CISSP en Jan Wiersma, Int. Director EMEA DatacenterPulse.

In de zomer van 2010 werd bekend dat er een zeer geavanceerd worm virus was gevonden die als doel had om Iraanse ultracentrifuges te saboteren. Door programma code in PLC’s van Siemens te wijzigen kon men de motoren van de centrifuges beïnvloeden. Het virus kreeg de naam Stuxnet mee en was het eerste virus dat industriële besturingssystemen als specifiek doel had.

Tot voor kort was het idee dat SCADA en industriële besturingssystemen kwetsbaar waren voor een cyber aanval, voor vele slechts theorie. Op basis van de complexiteit van deze systemen en hun bijzondere communicatie protocollen achtte leveranciers en gebruikers zich veilig tegen dergelijke aanvallen. De redenatie was dat dergelijke industriële besturingssystemen zoals PLC’s simpel weg zo verschillend zijn van normale IT systemen, dat deze geen interessant doel zijn voor traditionele hackers. De verschillen waar door de industriële besturingssystemen geen interessant doel zouden zijn waren:

- Industriële besturingssystemen bevatten componenten zoals PLC’s, motor controllers en intelligente automaten waar van de kennis ver buiten die van de meeste hackers ligt.

- Industriële besturingssystem componenten zijn uitgevoerd in wijdvertakte netwerken met honderden onderdelen waarbij de complexiteit er van meestal door enkel ervaren engineers begrepen word.

- Industriële besturingssystem communicatie protocollen zoals Modbus en BACNet zijn onbekend in de wereld van de meeste hackers. Data pakketten in deze omgeving zijn niet te vertalen zonder specifieke kennis van dit soort systemen.

- Zonder gedetailleerde kennis van de specifieke systeem architectuur, zegt veel van de systeemdata de hacker niet veel.

- Industriële besturingssystemen bevatten geen financiële of persoonlijke data die normaliter het doel zijn van de traditionele hacker.

Een beveiligings strategie gebaseerd op de bovenstaande systeem complexiteit en unieke systeem architecturen word door beveiliging specialisten ook wel ‘security through obscurity’ genoemd. Dit alles heeft er voor gezorgd dat de meeste SCADA netwerken slechts beveiligd zijn met een wachtwoord voor het bedienend personeel en niet veel meer.

In de afgelopen jaren is de wereld van industriële besturingssystemen en SCADA’s echter behoorlijk veranderd. (Oudere)Legacy industriële besturingssystemen bestonden uit speciale hardware, merk gebonden communicatie protocollen en aparte communicatie netwerken. Moderne industriële besturingssystemen bestaan uit standaard PC’s en servers die communiceren via standaard IT protocollen zoals IP en hun netwerk omgeving delen met andere IT eindgebruiker netwerken. Deze verandering heeft diverse voordelen opgeleverd zoals gereduceerde hardware kosten en verhoogde flexibiliteit en bruikbaarheid van deze industriële besturingssystemen. Het gaf de leveranciers van industriële besturingssystemen de mogelijkheid om hun systeem te ontwikkelen op standaard Windows of Unix platformen. De systemen kregen ook de mogelijkheid om gemakkelijke data en rapportages te delen met andere IT en netwerk systemen. Hier door zagen we in de afgelopen jaren echter wel de grens tussen IT (Kantoor Automatisering) omgevingen en de facilitaire industriële besturingssystemen vervagen. De voordelen brengen ook de nadelen van de traditionele IT omgeving met zich mee; de verhoogde kans op cyber crime.

In 2008 schreef het Amerikaanse NIST hier over in hun Guide to Industrial Control System Security: “Widely available, low-cost Internet Protocol (IP) devices are now replacing proprietary solutions, which increases the possibility of cyber security vulnerabilities and incidents.”

Dat de verhoogde kans op cyber crime een reële bedreiging vormt toonde DOE engineers van het Idaho National Engineering Lab (USA) in het Aurora Project (2007) aan. Samen met hackers van het Department of Homeland Security (DHS) startte ze een cyber aanval met als doel een grote diesel generator te vernielen. Enkele minuten nadat de hackers toegang kregen tot het SCADA systeem wist men de generator in handen te krijgen. Op een video die in 2009 getoond werd in het Amerikaanse CBS’60 Minutes was te zien dat de 27ton wegende generator gestart werd, flink begon te schudden en na enige seconde volledige gehuld was in rook. De generator overleefde de cyber aanval niet.

Het Aurora Project project toonde daar mee aan dat het mogelijk was voor hackers om via een netwerk toegang fysieke schade toe te brengen aan een generator. De hackers hadden hier bij kwetsbaarheden gebruikt die in de meeste industriële besturingssystemen vandaag de dag aanwezig zijn.

Beveiligen van een modern SCADA netwerk

Het feit dat leveranciers van moderne SCADA systemen deze gebaseerd hebben op standaard IT onderdelen en protocollen, levert wel als voordeel op dat er al veel kennis is over beveiliging van dergelijke omgevingen.

De basis voor een goed beveiligde omgeving begint met het bepalen van dreigingen en risico’s die er zijn voor de organisatie en zijn infrastructuur. Door het combineren van de facilitaire systemen met de IT-omgeving is de stelling “we hebben toch een firewall” niet meer afdoende. Denk bijvoorbeeld aan het draadloze netwerk, laptops van bezoekers of een account manager die regelmatig via draadloze netwerken in hotels of restaurants op Internet gaat. Let ook op zaken die niet direct met ICT te maken hebben. Welke (openbare) informatie is over de organisatie beschikbaar, welke communicatie stromen zijn er met onderhoudsleveranciers en hoe controleer ik de onderhoudsmonteur. De vraag ‘waartegen beveilig ik de organisatie’ is een belangrijke vraag om te beantwoorden. Iedere organisatie heeft tenslotte andere tegenstanders.

Goed beveiligingmaatregelen zijn afgestemd op de bedreigingen en tegenstanders van een organisatie. Zorg dat beveiligingmaatregelen bruikbaar zijn en de processen de organisatie ondersteunen. Naast techniek is scholing van medewerkers over beveiliging erg belangrijk.

Om een bedrijfsnetwerk te beveiligingen is het creëren van verschillende zones het uitgangspunt. Iedere zone heeft zijn eigen functie en de overgang tussen zones verloopt via een firewall. Communicatie met een zone die minder vertrouwd worden, zoals Internet, verloopt via een proxy-server in een demilitarized zone. Door de proxy-server ontstaat een scheiding in de verkeersstroom en wordt de inhoud gecontroleerd op virussen en malware. Houdt ook het rekencentrum voor kantoorautomatisering en de facilitaire systemen gescheiden van elkaar met eigen zones.

Door de verschillende zones zijn de facilitaire systemen gescheiden va

n de IT-omgeving en communicatiestromen hiernaar toe zijn te inspecteren met intrussion detection systemen. Een tweede voordeel van het aanbrengen van zones is een performance verbetering doordat communicatiestromen elkaar niet hinderen.

Naast beveiliging binnen het netwerk zijn servers, besturingssystemen, applicaties en databases goed beveiligd en voorzien van de laatste (security) patches en antivirus software. Server beveiliging is belangrijk, omdat de firewall alleen kijkt of de communicatie toegestaan is terwijl antivirus software de servers beveiligd tegen bekende virussen. Patches voor het besturingssysteem zorgen dat beveiligingslekken gedicht worden. Na installatie moet software in een doorlopend proces onderhouden worden.

Steeds meer facilitaire systemen hebben remote-support vanuit de leverancier. Denk hierbij goed na over welke informatie de organisatie kan verlaten. Daarnaast kan het een goed idee zijn om de leverancier alleen toegang te geven wanneer er daadwerkelijk een probleem is. Het oplossen van storingen vanuit de locatie lijkt ouderwets, maar geeft wel de meeste controle. Zeker wanneer de monteur begeleid wordt door iemand die inhoudelijk kan beoordelen wat deze uitvoert.

Bovenstaande lijkt niet in lijn te zijn met de visie, van de laatste jaren, op informatiebeveiliging volgens Jericho. Jericho gaat uit van netwerken zonder “firewall-slotgrachten”, waarbij beveiliging aangebracht wordt daar waar dat nodig is op de servers en werkplekken. De traditionele firewall zou hierdoor overbodig zijn. Wanneer beveiliging op alle systemen integraal geregeld is kan de firewall uit. Voordat dit moment is aangebroken is er bij veel organisaties nog een lange weg te gaan.

Moving on…

Zoals aangekondigd in enkele persberichten zal ik de Nederlandse overheid per 1 mei verlaten.

Met gemengde gevoelens heb ik ongeveer 1 maand geleden mijn ontslag ingediend. Zo’n zes jaar geleden startte ik bij de nu oud-werkgever. De overheids ICT was niet vreemd voor mij aangezien ik een aantal jaren daarvoor bij ITO (agentschap BZK) had gewerkt. De tussenstap was een paar jaar IT consultancy, waarbij ik op het einde wat meer behoefte kreeg aan een betere werk-privé balans. De terugkeer was als een warm bad; ik trof veel van mijn oude collega’s verspreid over de gehele organisatie waarmee de samenwerking al snel weer als vanouds was.

Met gemengde gevoelens heb ik ongeveer 1 maand geleden mijn ontslag ingediend. Zo’n zes jaar geleden startte ik bij de nu oud-werkgever. De overheids ICT was niet vreemd voor mij aangezien ik een aantal jaren daarvoor bij ITO (agentschap BZK) had gewerkt. De tussenstap was een paar jaar IT consultancy, waarbij ik op het einde wat meer behoefte kreeg aan een betere werk-privé balans. De terugkeer was als een warm bad; ik trof veel van mijn oude collega’s verspreid over de gehele organisatie waarmee de samenwerking al snel weer als vanouds was.

Na een half jaar kreeg ik de mogelijkheid om een nieuw team en omgeving op te gaan zetten voor de OTA van infrastructuur ontwikkelingen. Dit al snel gevolgd door een OTA omgeving voor software ontwikkelingen. Dit waren zeer leerzame jaren voor mij. Ik had wel sturende ervaring vanuit een project management rol, maar nog nooit als leidinggevende. Ondersteund door een goed intern management development traject en coaching kon ik mij eerste stapjes op dit vlak zetten. Daarnaast had ik het geluk om deel uit te mogen maken van een MT waar in mensen zaten met grote leidinggevende en bestuurlijke ervaring en kennis. Ze waren altijd bereid mij te helpen met raad, daad en feedback.

Met de financiële deel-verantwoordelijkheid van de OTA omgevingen werd ik ook geconfronteerd met het financiële controle vak. Met zaken als OPEX, CAPEX, inkomsten, uitgaven en budgeten duizelde het me al snel. Gelukkig werd ik ondersteund door een aantal kundige financieel controllers die mij de kneepjes van hun vak geprobeerd hebben bij te brengen.

Ook technisch inhoudelijk was het een interessante periode; technieken als blade servers en virtualisatie deden hun intrede. Het gebied van fysieke datacenter management was ook nog aardig braakliggend terrein. Omdat ik me mocht bezighouden met test en ontwikkeling, kwamen alle nieuwe innovaties als eerste daar langs. Soms zelfs in een beta vorm rechtstreeks uit de fabriek van de leverancier. We hadden de kans om hiermee zeer innovatieve Proof Of Concepts (POCs) uit te voeren. Dit gaf je constant een blik op de toekomstige ontwikkelingen van ICT en de richting die het aan het nemen was. Hierbij was het ook interessant welk effect technologische ontwikkeling hebben op de noodzakelijke organisatie en proces inrichting en het financieel model.

Naast mijn formele rol voor de OTA omgevingen, kreeg ik de kans wat andere klussen er bij te mogen doen die op het tactische en strategische vlak voor de gehele organisatie lagen. Dit gaf de mogelijkheid om bijvoorbeeld uitgebreid in de exploitatie onderdelen te kijken vanuit een project voor de implementatie en standaardisatie van beheer tools. Daarbij kon ik altijd terug vallen op mijn eigen teams of andere mensen om mij heen, die een schat aan ervaring hadden. Tot op de dag van vandaag werd ik hierbij steeds weer positief verrast door de kennis, kunde en inzichten van bepaalde mensen in de organisatie. Een collega verwoorde dat een goed jaar geleden aardig onder de noemer “schateilanden”. Ze zijn er, maar je moet wel een kaart hebben en een stukje varen om ze te vinden…

Naar mate ik me meer met de strategische richting van de organisatie mocht bezighouden gingen we wel een aantal dingen opvallen. Dit waren vooral zaken waar mee een rationeel ingestelde techneut als ik af en toe een worsteling had;

- Het gebrek aan onderlinge synergie binnen de organisatie; stammenstrijd tussen afdelingen/units en het “Not Invented Here” syndroom. Zonder met mensen ooit te hebben samen gewerkt werd je soms default al met de nek aan gekeken omdat je van de verkeerde afdeling was. Lastig te begrijpen omdat we als techneuten volgens mij allemaal hetzelfde doel na streven; een betere ICT omgeving voor de eindgebruiker.

- Het gebrek aan synergie tussen ICT en ‘de business’ (leverancier-afnemer); een afgeleide van het eerste punt, waarbij we wel collega’s zijn met hetzelfde organisatiedoel maar ons niet altijd zo gedragen.

- De ‘externe inzet’ knel; grote moeite om goede mensen binnen te krijgen en te houden. Dit gemixt met slinkende opleidingsbudgetten, afvloeien van extern personeel en slechte kennisborging leid tot een brain drain.

Daar waar de financiële crisis uiteindelijk voor veel organisaties en bedrijven een kans was om ICT beter te gaan inzetten en uitnutten, zag ik bij veel overheidsorganisaties dat het politieke resultaat de boventoon ging voeren.

Niet uniek…

Veel van de zaken die daarnaast de ICT van de overheid troffen, zijn zaken waar mee veel organisaties en bedrijven worstelen:

- Hoge mate van ICT complexiteit wat leid tot;

- Hoge beheers kosten.

- Instabiliteit.

- Lange doorlooptijden voor uitrol nieuwe functionaliteit.

- Niet langer goede product-life-cycle’s kunnen door voeren.

- Budget beperkingen.

- Wrijving tussen ICT en ‘de business’; eigenwijzere, beter opgeleide en mondigere eindgebruikers.

De overheid is daar niet uniek in, maar kent in de oplossings sfeer geen commerciële/financiële prikkel maar enkel een politieke prikkel. En daar ligt de uitdaging; wat ga jij als ICT organisatie er aan doen om bovenstaande problemen op te lossen. Word je daarbij gedreven door het politieke resultaat, resultaat voor de eindgebruiker, of het resultaat voor je eigen ICT koninkrijk?

In 2008 kreeg ik de kans om me bezig te houden met de toekomstige datacenter strategie. Samen met een aantal zeer gewaardeerde en slimme collega’s heb ik hier met veel plezier aan gewerkt. In korte tijd deed ik een aantal inzichten op over de richting waar enterprise ICT zich in aan het ontwikkelen was. Dit gecombineerd met de kennis en ervaring vanuit de OTA omgevingen, gaf ook een beeld hoe organisatie en proces inrichting van een ICT organisatie zou moeten veranderen.

Met enkele collega’s zat ik hiermee in het innovator kwadrant en raceten we voor de organisatie uit; wij stonden al aan de andere kant van de berg terwijl de rest nog aan een moeizame beklimming moest beginnen. Als ik mezelf iets verwijt in de afgelopen 2 jaar is dat het feit dat ik de collega’s hierbij iets meer had moeten meenemen op dit pad. Soms was mijn hoofd zo ver vooruit dat het moeilijk was voor mensen om nog aan te haken. Zoals een collega zei: “jij zit met je hoofd in de ‘clouds’ en wij staan nog met onze voeten in de modder”. 🙂

De komende jaren worden spannend en intensief voor overheids ICT. Snelle ontwikkelingen op technologisch vlak, mondige en veranderde eindgebruikers populatie, aanstaande krapte op de arbeidsmarkt, reorganisaties en de bezuinig doelen zorgen voor een hoop turbulentie.

Intern heb ik geprobeerd richting te geven aan de manier waar op ICT technologie dit zou moeten ondersteunen. Op het rijksoverheid vlak heb ik daar ook al eerder over geschreven. Wij techneuten en technisch adviseurs kunnen hier in een hele hoop

oplossingen en scenario’s bedenken die allemaal naar de stip aan de horizon leiden (of de andere kant van de berg, zo je wilt..). Er is echter behoorlijk wat bestuurlijke moed nodig om de olietanker van enterpise IT ook echt te keren. Over bovenstaande richting van ICT en de bestuurlijke moed die hier voor nodig is heb ik diverse blogs geschreven.

Voor mezelf gaat het aan het eind van de dag wel om het resultaat en het zien dat jou ideeën in de praktijk ook echt werken. Ik wil niet blijven hangen in de productie van ideeën en bijbehorend papier. Dat geeft me namelijk ook niet de kans om te leren van de hersenspinsels en ‘op mijn bek te gaan’ 😉

Dankzij mijn blogs, whitepapers en presentaties over cloud en datacenter ontwikkeling, werd ik gevraagd om enkele andere grote Nederlandse ondernemingen te helpen in het vormen van een cloud strategie. Nadat ik zag wat dit voor organisaties kon betekenen zag ik een synchronisatie probleem ontstaan tussen mijn persoonlijke ontwikkeling en die van mijn eigen (overheids) organisatie…

OCOM en EvoSwitch ?

In 2009 ontmoete ik Eric Boonstra (MD EvoSwitch) toen ik een presentatie gaf over de opkomst en ontwikkeling van datacenter containers en het modulaire effect, op een datacenter congres. Zoals met vele andere organisaties had ik ook met Eric en zijn team een kennissessie om gezamenlijk te kijken naar de ontwikkelingen in de datacenter markt, die de afgelopen jaren een grote technische vlucht hebben genomen.

Het bezoek aan Eric bleef echter hangen in mijn hoofd. Ik zag hoe hij dacht over het verduurzamen van zijn datacenter operatie en de manier waarop hij de klant probeerde mee te nemen. Op dat vlak had ik al eerder in presentaties en blogs mijn kritiek geuit.

Opvallend was de reactie uit de zaal op bepaalde datacenter onderwerpen. Vooral omdat het grootste deel van het publiek geen datacenter eigenaar was, maar uit de leverancier/consultant hoek kwam. Je zou verwachten dat deze mensen op de hoogte zijn van de laatste technische en wettelijke ontwikkeling. Innovatie zou volop in beeld moeten zijn… en dat was het niet… Er waren zeer conservatieve geluiden te horen en mensen die aangaven ‘ja maar… we moeten toch 21C lucht aanbieden met een bepaalde luchtvochtigheid’.

Ik luisterde met verbazing, tot dat de datacenter collega … met zijn presentatie begon en de opmerking maakte ‘ik kan niet te ver afwijken en te ver gaan in de ASHRAE normen omdat de klanten daar niet om vragen..’

EvoSwitch ziet daarbij het groen zijn als een kans voor de klant en kijkt verder dan alleen de energie efficiëntie; namelijk naar de duurzaamheid van zijn product. Dit pas ook perfect in de trend in de markt zoals bij de ontwikkeling van The Green Grid. Als je dit echt goed wilt doen, heb je een holistische blik nodig en moet je bereid zijn te innoveren.

Later had ik de kans om met Con Zwinkels (MD moederbedrijf OCOM) hier over van gedachte te wisselen en dit gesprek een stap verder te nemen rond keten integratie. Dit is ook al een tijdje een stokpaardje van mij en mijn DatacenterPulse collega’s, zoals ik bijvoorbeeld beschreef rond ‘Groene’ applicaties.

Het aardige is dat OCOM hiertoe de mogelijkheid heeft vanuit de portfolio van bedrijven die tot de groep behoren. Met Leaseweb als een grote klant van EvoSwitch geeft dit de mogelijkheid tot eigen keten integratie tussen het facilitaire datacenter en de IT zijde. Deze kennis kan vervolgens mee genomen worden naar andere co-lo klanten.

Daarnaast zit er in het OCOM portfolio een interessante mix van bedrijven die Cloud hosting echt mogelijk maken; van de keten optimalisatie met EvoSwitch en Leaseweb, die nodig is voor bijvoorbeeld low-cost servers met hoge beschikbaarheid, tot aan de noodzakelijke CDN vanuit Fiberring. Ook is er veel kennis over het in de lucht houden van grote hoeveelheden systemen (30.000+ ). Dit alles sluit goed aan bij de kennis die ik zelf mee breng vanuit datacentra, cloud en hoge beschikbare IT omgevingen.

Ze zien daarbij ook de voordelen in kennisdeling in organisaties en platformen zoals The Green Grid. Dit past uitstekend bij het werk dat ik gedaan heb (en blijf doen) voor DatacenterPulse en bijvoorbeeld de NEN.

De afgelopen jaren ging het hard met OCOM en belande ze in de Deloitte Technology Fast50 (de lijst van snelst groeiende techbedrijven van Nederland). De ambitie is om de komende jaren uit te bouwen binnen Europa en de US. Een extra reden voor mij om voor deze organisatie te kiezen is het feit dat ze dit met een flexibele en platte organisatie doen. Hier door zijn de lijnen kort en ontstaat de mogelijkheid om snel te schakelen. Een hogere kans om mijn visies werkelijkheid te zien worden.

Kortom; voor mij de mogelijkheid om te bouwen en te innoveren op datacenter en cloud gebied.

Ik wil richting mijn overheidscollega’s de dank uit spreken voor de samenwerking de afgelopen jaren. In de zijlijn blijf ik verbonden met ICT voor de overheid en dan vooral de OOV sector; als vrijwillig brandweerman en dus als klant.

En datacenter innovatie… opgepast… want hier kom ik! 😉

(Misschien ten overvloede; bovenstaande blog is geschreven onder de volgende disclaimer. Alle informatie is publiekelijk toegankelijke kennis o.a. uit deze rapporten)

Brand! – Tijd voor de echte IT leiders om op te staan…

CIO’s en IT managers beleven moeilijke tijden; In voorbije tijden hadden ze ruime budgeten. Ze werden gezien als de grote business aanjagers. Daarnaast werden vele op handen gedragen door de eind gebruikers, die met verwondering keken naar deze computer tovenaars en de magie die ze met ICT konden maken uit die kleine PC toverdoosjes. Als ze daar niet van onder de indruk waren, namen we ze mee in het datacenter, waar tientallen servers stonden te zoemen of nog beter; een mainframe. Een bezoek aan deze lampjes en lawaai omgeving… en je werd met groot gezag behandeld. Ja, we konden die eind gebruiker redelijk wat op de mouw spelden en ons IT koninkrijk flink uitbouwen.

De importantie van ICT is de afgelopen jaren behoorlijk toegenomen en we kunnen eigenlijk niet meer zonder. Zowel privé als zakelijk. Dit heeft er voor gezorgd dat ICT kennis een belangrijke basis vormt in het hedendaagse onderwijs. Dat zorgt weer voor veel beter opgeleide en onderlegde eindgebruikers en organisatie eigenaren. Technologische ontwikkelingen hebben ICT ook nog eens toegankelijker gemaakt en nu komen al die jonge managers in eens met hun iPads en Macbooks de organisatie binnen.

De afgelopen twee jaar is ook de hand een beetje op de knip gegaan rond de ICT uitgaven. De economische crisis heeft gezorgd voor de nodig focus op inkomsten en uitgave, en ook die van ICT.

Binnen de ICT afdeling worstelen we met het feit dat al die technologie die we de afgelopen jaren naar binnen hebben gereden, eigenlijk best wel complex geworden is. Zeker het zelf integreren, op alle niveaus van de ICT stack, zorgt voor zo veel relaties dat we als ICT-er soms door de bomen het bos niet meer zien. ‘Even’ iets toevoegen aan deze complexe omgeving is er dus ook niet bij, met lange levertijden tot gevolg. Al deze complexiteit en het in de luchthouden er van kost ook nog eens een hoop geld, waar door er steeds minder overblijft voor innovatie. (Daar worden we zelf ook chagrijnig van, want als ICT-er speel je toch het liefst met de nieuwste speeltjes.)

Je zou dus maar in de schoenen staan van de CIO of IT manager; onder vuur door de business (met hun budget beperkingen en iPads) en in de knel binnen je eigen afdeling. Je kasteel staat toch aardig in brand.

Je zou dus maar in de schoenen staan van de CIO of IT manager; onder vuur door de business (met hun budget beperkingen en iPads) en in de knel binnen je eigen afdeling. Je kasteel staat toch aardig in brand.

Als IT-er geniet je echter ook aanzien als IT brandweerman, zoals door mijn DatacenterPulse collega Mark Thiele recent beschreef:

The hero culture is alive and well in IT. They’re sometimes known as the “Firefighters”. These are the heroes who come in at all hours of the day and night to put water on the latest IT fire. In many organizations a “good” fire fighter is admired and appreciated more than a good developer or other IT contributor. Why shouldn’t they be admired, they come in at 2:00 AM on Sunday and resolve a major failure that was interrupting the business. What’s not to like?

In de organisaties waar ik de afgelopen tijd over de vloer mocht komen op strategisch niveau, zie ik dit staaltje ‘brandweermanschap’ vol op in actie. Onder (politieke) druk word gewerkt aan actie-actie-actie! plannen om tegemoet te komen aan de budget beperking, continuïteit verhoging en complexiteit reductie. De focus is volledig op de brand en de bestrijding er van. Zolang het vuur maar uit gaat… zeg maar…

In de afgelopen jaren als vrijwillig brandweer man heb ik het nodige mogen leren over brand bestrijding;

Vanuit de Veiligheids Regio Utrecht gaan we regelmatig op training. Zo leren we tijdens realistisch oefenen in Zweden dat bij brand we deze niet meteen uit maken, maar het vuur gebruiken om zicht te hebben en slachtoffers te zoeken. Ook leer je technieken rond ventilatie en het verdrijven van rook en rook gassen; deze verbeteren de overlevings kans voor slachtoffers en geven beter zicht op gevaren voor de brandweerman.

Af en toe is het dus goed om een stapje terug te nemen en het vuur als je voordeel te gebruiken. Bij echt grote branden neemt de brandweer soms een andere stap, ter bescherming van eigen mensen en de omgeving; ze laten een object gecontroleerd uitbranden en schermen omliggende objecten af.

Het af laten branden hoeft niet altijd als iets negatiefs gezien te worden. Op de plaats van het oude kan weer iets moois verrijzen. De ‘Phoenix from the flames’ gedachte; vanuit de vernietiging door het vuur, komt nieuw leven.

Deze ‘creative destruction’ was onderwerp van een recente Gartner blog waar in opgeroepen werd tot het vernietigen van een aantal bestaande IT processen en denkbeelden zodat er ruimte komt voor nieuwe:

- IT’s Strategic Role: which requires destroying the perception and reality of IT supporting generic business strategies and operations in order to create new sources of strategic relevance based on competitive advantage.

- IT Organization: where you face the need to destroy technically oriented silos that tie up resources and reduce flexibility in order to create greater opportunity and dynamism.

- IT Personnel Skills: where you need to destroy habits that delegate current operations to existing staff while supporting new projects and technologies with outsourced or contracted resources.

- IT Processes: presents the opportunity to destroy restrictive processes, governance arrangements and management techniques that seek to protect IT from the business. These processes need to be replaced with agile approaches that concentrate on productivity and throughput.

- IT Metrics: destroy operational and project metrics that only demonstrate that IT is doing its job and not wasting the company’s money in favor of metrics that demonstrate real business impact.

Soms is het aflaten branden dus nodig om nieuwe zaken mogelijk te maken. Dit alles is uiteraard erg bedreigend voor veel mensen die op dit moment binnen de ICT afdeling werken. Deze bedreigen zet zich vaak om in de eerder beschreven FUD en ‘protectionisme’.

Voor een CIO moet deze potentiele weerstand tegen de veranderingen duidelijk zijn. Op deze manier kan hij inschatten wat de motieven zijn achter de adviezen die hij krijgt van de eigen organisatie en leveranciers. Zeker nu het IT kasteel toch al onder vuur ligt, zijn er juist kansen voor de echt noodzakelijke veranderingen.

Hierbij ligt het gevaar op de loer om vooral oude spullen uit het afgebrande kasteel te willen hergebruiken. Ervaring leert echter dat een aangetast fundament, een slecht fundament is. Zeker als het nieuwe object een totaal andere verschijnings vorm heeft dan de oude, en dus niet echt op het oude fundament past. (Denk: applicatie migratie naar de cloud)

ICT-ers moeten zich vooral afvragen om welke manier zijn de business echt kunnen ondersteunen en meerwaarde kunnen genereren. Dit is een breder perspectief dan het ontwikkelen en in de luchthouden van hun OS of database. Discussies over welk ‘schroefje en moertje’ men nu moet gebruiken, zijn vaak marginaal relevant voor de business en leveren meestal geen echte meerwaarde of strategisch voordeel voor een organisatie.

Als CIO is het zaak je niet te veel te laten leiden door de vuurtjes hier en daar en te zorgen dat je afstand neemt. Dit zorgt voor overzicht. Laat je daarnaast niet verleiden tot allemaal korte termijn acties, maar houd focus op de lange termijn. Het hele proces naar de IT van de toekomst is geen gemakkelijke route en vereist standvastigheid en lef. Maar goed… we wilde vroeger toch allemaal die ‘echte stoere brandweerman’ zijn… Tijd voor de CIO of IT manager om zijn helden status bij de business waar te maken.

<credits: het ‘burning platform’ met dank aan Marcel en de keukentafel sessies>

Aan de andere kant van die berg…

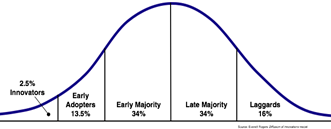

Als je werkt aan visie en visie-ontwikkeling en je zit vooraan in de innovatie is je werk niet altijd makkelijk. Je loopt voor de rest van de mensen uit, in de wereld van overmorgen. Om je heen zit vaak slechts een handje vol mensen die het begrijpt en met je mee denkt. Je hebt wat steun aan de early-adopters (13%) die jou ideeën ook zien, ondersteunen en oppakken. Dat is echter ook nog steeds een klein groepje. De eerste echt grote groep volgers komt daarna pas met 34%. Tussen deze early-adopters en de early majority zit vaak ook nog een groot gat (waar Geoffrey Moore het boek Crossing the Chasm over schreef) Dit alles maakt het werk van deze eerste 2,5% soms tot een lastig en eenzaam bestaan.

Als je werkt aan visie en visie-ontwikkeling en je zit vooraan in de innovatie is je werk niet altijd makkelijk. Je loopt voor de rest van de mensen uit, in de wereld van overmorgen. Om je heen zit vaak slechts een handje vol mensen die het begrijpt en met je mee denkt. Je hebt wat steun aan de early-adopters (13%) die jou ideeën ook zien, ondersteunen en oppakken. Dat is echter ook nog steeds een klein groepje. De eerste echt grote groep volgers komt daarna pas met 34%. Tussen deze early-adopters en de early majority zit vaak ook nog een groot gat (waar Geoffrey Moore het boek Crossing the Chasm over schreef) Dit alles maakt het werk van deze eerste 2,5% soms tot een lastig en eenzaam bestaan.

In mijn werkveld zie ik dat terug in de afgelopen jaren van de ontwikkeling rond Cloud, Apps en Bring-Your-Own-Device (BYOD). Deze ontwikkelingen worden (werden) niet altijd begrepen door organisaties en dan met name de IT-afdelingen. Dat is niet vreemd; het is een dusdanig grote verandering in de manier van werken en denken, dat dit veranderingsproces behoorlijk wat tijd kost.

Daar waar je mensen raakt in hun dagelijks werk en hun manier van werken, lokt dat automatisch een reactie uit. In het begin van de introductie van cloud computing was de reactie van de business zelf al snel positief, maar die van de ICT vaak niet. In de afgelopen jaren heb ik de nodige FUD voorbij zien komen over cloud computing. Het is daarbij altijd makkelijk om te roepen “dat werkt bij ons niet”. Ook Apps en BYOD (zoals iPad) waren dat lot lang beschoren (en soms nog steeds). Dit vaak tot dat er een grotere adoptie vanuit de business zelf plaats vond en dus ICT wel moest mee bewegen.

Het is soms lastig om over dit soort ontwikkelingen te praten met collega ICT-ers omdat men deze ontwikkelingen als een bedreiging ziet voor hun vak. Zoals een collega ooit tegen mij daar over zei: “het is lastig praten met een kalkoen over kerst”.

Bij dit alles zoeken de mensen in de 2,5% al snel steun bij elkaar, om gezamenlijk te kijken naar manieren om deze veranderen en vaak ook cultuurverandering door te kunnen voeren. De ‘innovators’ en ‘early-adaptors’ die dit alles doen, zijn echter ook vaak mensen die gedreven worden door passie en hun gedachtegoed bijna als een soort evangelie proberen uit te dragen. Hier komt ook leiderschap bij kijken; mensen meenemen op een (gedachte)reis.

Een zeer gewaardeerde collega en vriend, die ons recent ontvallen is, heeft mij een hoop geleerd over het werken in de 2,5% categorie. Hij twitterde daar ooit het volgende filmpje over wat mij altijd is bij gebleven:

Daarbij gaf hij aan: “ook al heb je het gevoel dat je alleen staat te dansen en iedereen denkt dat je gek bent, zolang jij geloofd in het doel.. blijf gewoon door gaan en de rest volgt wel…” En soms duurt het even voor de rest volgt. En sta je daar best een tijdje alleen… voor lul…

Zodra er echte passie bij komt kijken, zien we echter ook dat het gemakkelijker wordt om mensen te inspireren en ze mee te nemen op reis. Zeker als je hierbij oprecht en transparant communiceert, zoals hij mij ook leerde.

De reis naar de nieuwe IT-wereld is niet altijd makkelijk, maar voor steeds meer organisaties wel noodzakelijk om te kunnen overleven en overmorgen weer echte meerwaarde en innovatie aan de business te kunnen leveren. De ‘innovators’ en ‘early-adaptors’ moeten deze zware kar wel trekken en tenminste de eerst 68% mee op sleeptouw nemen; zij hebben tenslotte een beeld bij deze wereld van overmorgen en de mogelijke reis er naar toe.

Een andere collega van mijn verwoordde dat ooit mooi tijdens een strategiesessie:

“Wij staan allemaal op een grote dorre weide. En dat is een niet al te plezierige omgeving. <De innovator> is over die hoge berg met sneeuwtoppen geweest, naar de andere kant. Hij heeft aan die andere kant grote groene weides met de mooiste bloemen gezien, en vertelt ons daar nu over. Wij staan nu voor de vraag ‘hoe gaan wij allemaal over die berg komen’ ? Voor de een is dit een makkelijkere opgave dan voor de ander. Daarnaast willen we eigenlijk onderweg niemand verliezen.”

Ik heb veel zaken van hem mogen leren op het visie- en leiderschapsvlak, maar uit eindelijk ook mogen zien: het leven is niet altijd even makkelijk voor de mensen die verder kunnen kijken dan de rest.

<Geschreven voor een zeer inspirerende collega, die mijn aanspoorde om meer te bloggen en kennis te delen… en die zijn gezin, vrienden en ik te vroeg moet missen>

Mijn cloud is beter dan die van jou

De laatste tijd zien we steeds meer vergelijkingen tussen diverse cloud providers op duiken. Deze zijn vaak in de vorm van:

- Mijn cloud is sneller dan die van jou

- Mijn cloud is goedkoper dan die van jou

- Of als variatie: ik heb Cloud A met B ‘onafhankelijk’ vergeleken en A is sneller/goedkoper dan B.

De eerste 2 vormen zijn vaak het resultaat van een ijverige marketing afdeling van een cloud provider. De laatste is schijnbaar ‘onafhankelijk’ maar vaak gesponsord door de (marketing afdeling van de) winnaar van de vergelijking.

Het is niet vreemd dat dit soort onderzoeken nu steeds meer opduiken; de markt word steeds volwassener en voller. Cloud providers moeten zich proberen te onderscheiden in deze steeds vollere markt.

Oplossingen die ver zijn gestandaardiseerd en derhalve vaak commodity zijn laten zich uitstekend vergelijken op performance en/of prijs. Denk aan server hardware; een commodity die zijn goed laat vergelijken op performance per $$ of performance per Watt. Ook commodity software zoals een tekstverwerker laat zich goed vergelijken op basis van prijs. De extra features die bepaalde server hardware of een tekstverwerker levert, zijn marginaal en vaak niet erg onderscheidend meer. Cloud oplossingen zijn echter verre van gestandaardiseerd en laten zijn dus slecht onderling vergelijken.

Referentie architectuur

Het leveren van een IT dienst zoals rekenkracht (als bij IAAS) of een programmeer omgeving (als bij PAAS), blijft een complexe bezigheid. Zeker als we kijken naar additionele zaken die nodig zijn om alles te laten werken. Zo is de rekenkracht niets zonder de toegang tot die rekenkracht. Hierbij komen dan zaken zoals DNS en CDN kijken. De programmeer omgeving is niets zonder een framework voor toegang en toegangscontrole (Identitymanagement / access).

De kracht van veel cloud leveringen is het feit dat al deze complexe zaken worden afgehandeld door de cloud leverancier en daar mee de wereld makkelijker bruikbaar gemaakt word voor de afnemer. Zodra we echter naar benchmarks voor snelheid gaan kijken, is het echter wel degelijk van belang hoe deze levering is opgebouwd en hoe of deze op een juiste manier gebruikt word.

De cloud leveranciers leveren hun IT omgeving volgens een bepaalde ontwerp gedachte en visie. Deze is vastgelegd in de referentie architectuur. In deze architectuur staan de kaders en principes die van toepassing zijn op de geboden omgeving. Als men zich niet aan deze kaders houd, dan werkt de omgeving niet of is de performance slecht. Bij het afnemen van een cloud omgeving bij bijvoorbeeld Amazon dient men zich dus wel te houden aan de referentie architectuur.

Dit is extra duidelijk bij de Platform As A Service (PAAS) leveringen. Al eerder gaf ik aan dat een applicatie niet zo maar verplaatst kan worden naar een cloud omgeving. Deze dient vaak aangepast te worden om bijvoorbeeld schaalbaarheid mogelijk te maken. Zodra we een applicatie op een Microsoft Azure omgeving plaatsen of ontwikkelen, dan houden we ons aan de referentie architectuur voor Azure en zorgen we er voor dat deze hier voor geoptimaliseerd word. Dat is niet anders dan op dit moment in een traditionele IT omgeving ook gedaan word. Dit alles maakt het creëren en draaien van benchmarks wel erg lastig. Een test applicatie op Azure kan bagger traag werken op een Google AppEngine omdat deze zich niet aan de spelregels (architectuur) van Google houd en er zeker niet voor geoptimaliseerd is. Dit alles is ook van toepassing op de vergelijkingen die ik rond IAAS leveringen voorbij zie komen op dit moment waarbij CloudHarmony op dit moment de beste poging tot vergelijking van cloud providers doet.

Daarnaast moet men benchmark publicaties met een flinke korrel zout nemen, zoals ik aangaf in ‘Waar benchmarks zijn… wordt vals gespeeld…’

Performance of feature ?

Naast de referentie architectuur, is het belangrijk om te kijken naar de geboden producten en diensten van de cloud leverancier. Hierbij zien we namelijk grote verschillen ontstaan tussen de aanbiedingen op dit moment. De feature set bij Amazon is op dit moment groter dan bij diverse andere aanbieders. Daarnaast bereid Amazon deze set in zeer hoog tempo uit.

Recent schreef Derrick Harris (Gigaom):

It’s arguable that a virtual machine is a virtual machine in the sense that they all provide standard image types and are capable of hosting standard applications, but different classes of users have different requirements for what’s underlying or surrounding their machines. It’s very easy to see why some developers would prefer the breadth of capabilities afforded them by choosing AWS

De beschikbare benchmarks moeten dus duidelijk niet leidend zijn in de keuze voor een cloud provider. Veel belangrijker is het om te kijken of de referentie architectuur en onderliggende producten en diensten passen bij jou wensen. Het geheel van deze diensten beïnvloed namelijk ook nog eens de TCO voor het gebruik er van. In de diverse vergelijkingen rond kosten word dit vaak vergeten als men enkel de pay-per-use bekijkt.

Als je je committeert aan de kaders van de cloud leverancier, de omgeving gebruikt waar voor hij bedoeld is en je je ontwikkeling optimaliseert voor het gebruik van deze cloud omgeving kun je een zeer gelukkig ‘cloud leven’ leiden zoals bijvoorbeeld Netflix.

En als je dan toch een vergelijking/benchmark bekijkt: kijk dan goed of het appels-met-appels is en geen appels-met-peren.

Meer vergelijking:

Waarom eindgebruikers er niet ‘voor gaan’

Het afgelopen jaar was ik aanwezig op het congres Week van de Koude met als subtitel ‘hoe houdbaar is koeling in 2020 ?’ Dit was een breed congres waar koel methode van supermarkt tot datacenter aan bod kwam.

Opvallend was de reactie uit de zaal op bepaalde datacenter onderwerpen. Vooral omdat het grootste deel van het publiek geen datacenter eigenaar was, maar uit de leverancier/consultant hoek kwam. Je zou verwachten dat deze mensen op de hoogte zijn van de laatste technische en wettelijke ontwikkeling. Innovatie zou volop in beeld moeten zijn… en dat was het niet… Er waren zeer conservatieve geluiden te horen en mensen die aangaven ‘ja maar… we moeten toch 21C lucht aanbieden met een bepaalde luchtvochtigheid’.

Ik luisterde met verbazing, tot dat de datacenter collega van Telecity met zijn presentatie begon en de opmerking maakte ‘ik kan niet te ver afwijken en te ver gaan in de ASHRAE normen omdat de klanten daar niet om vragen..’

En hij heeft gelijk… als je business aan de concurrent verliest omdat je klant ouderwetse eisen stelt… ga je ‘conservatief’ bouwen.

(Datacenter) Top 10’s van ‘09.

Aan het eind van het jaar is het weer tijd voor een terug blik met de nodige top 10 lijstjes.

DatacenterKnowledge heeft een overzicht van de top 10 artikelen van 2009, op basis van de meest bekeken artikelen.

In de DatacenterWorks van december 2009 staat een terug en vooruit blik op de ontwikkeling van standaarden.

NetWorkWorld heeft een overzicht met de top 10 IT (youtube) video’s. Op de 3e plaats is er een eervolle vermelding voor de ‘Lego Datacenter Crisis’

Generiek; Het (USA) jaar 2009 volgens JibJab:

Prettige jaarwisseling toegewenst !

Uptime naar 451Group.. einde van een tijdperk?

Afgelopen week werd bekend gemaakt de de 451 Group (een ICT markt analisten club) het Uptime Institute heeft gekocht.

Het Uptime Institute is bekend van het TIER datacenter model, Uptime congressen en diverse whitepapers. Uptime’s Ken Brill is een bekende in het sprekers circuit voor datacenter congressen.

451 Group is ook al eigenaar van de TIER1Research organisatie.

Analisten organisaties hebben het lastig op dit moment;

Analisten organisaties halen hun geld uit de verkoop van de vergaarde en geanalyseerde kennis en data. De onafhankelijkheid waarmee dit gebeurd is al langer onderwerp van discussie.